"深入解读:渗透Telegram背后的技术手段与策略

来源:本站时间:2025-06-02 06:49:35

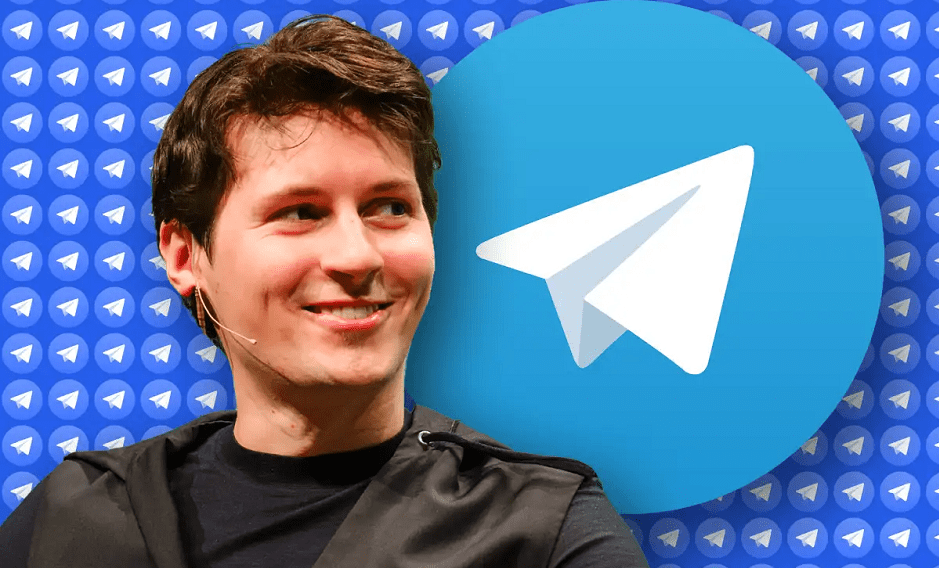

在当今社交媒体迅速发展的时代,Telegram作为一款即时通讯应用,凭借其强大的安全性和高效的功能吸引了大量用户。然而,随着Telegram的普及,渗透Telegram的行为也日益增多。本文将深入解析渗透Telegram的技术手段与策略,帮助用户提高警惕,保护个人信息安全。

一、Telegram的匿名性特点

Telegram作为一款注重隐私保护的通讯工具,其匿名性特点使其成为了黑客攻击的目标。以下是Telegram的一些匿名性特点:

1. 隐私保护:Telegram采用端到端加密技术,确保用户聊天内容的私密性。

2. 匿名注册:用户可通过手机号、邮箱等多种方式注册,且无需实名认证。

3. 隐私设置:用户可对个人资料、聊天记录等设置隐私保护。

二、渗透Telegram的技术手段

1. 伪装成Telegram客户端:黑客通过伪装成Telegram客户端的软件,诱导用户下载安装,进而获取用户信息。

2. 利用Telegram机器人:黑客制作具有恶意功能的Telegram机器人,诱使用户与其互动,从而获取用户信息。

3. 恶意链接:黑客通过发送含有恶意链接的私信或群聊,诱导用户点击,进而获取用户信息。

4. 利用社交工程学:黑客通过伪装成信任的人,诱骗用户透露个人信息。

三、渗透Telegram的策略

1. 防范恶意软件:用户应从官方渠道下载Telegram客户端,避免下载不明来源的软件。

2. 慎重添加机器人:用户在添加Telegram机器人时,要仔细辨别其身份,避免添加恶意机器人。

3. 谨慎点击链接:用户在收到陌生链接时,要谨慎点击,以免造成信息泄露。

4. 定期检查隐私设置:用户应定期检查个人资料、聊天记录等隐私设置,确保信息安全。

四、总结

渗透Telegram的行为给用户带来了严重的隐私安全隐患。了解渗透Telegram的技术手段与策略,有助于用户提高警惕,保护个人信息安全。在使用Telegram时,用户应遵守相关法律法规,自觉维护网络安全环境。